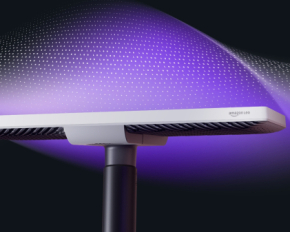

ИТ-компания Google призналась, что записывает разговоры людей и сливает их другим. Представители корпорации подтвердили, что организация прослушивает команды, которые пользователи отдают ее голосовом помощнику. Они делятся отрывками записей с экспертами из языков из разных частей света, якобы с целью улучшения работы механизма распознавания языков.

Об утечке информации сообщил бельгийский телеканал. Представители СМИ говорят, что среди образцов была и конфиденциальная информация. В частности, адреса, звонки по работе, разговоры родителей с детьми.

ЧИТАЙТЕ ТАКЖЕ: СБУ задержала хакера, который помогал российским спецслужбам

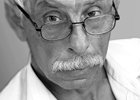

Цель получения частной информации может быть любой. Многое зависит от ценности жертвы, ее статуса, рода деятельности и т.д., - рассказывает цифровой криминалист Виталий Балашов. Он рассказывает о кибершпионажем и как его распознать.

Кто в первую очередь может стать жертвой?

Если вы какой-то бизнесмен, политик, представитель шоу-бизнеса и т.д., ваши шансы стать жертвой кибершпионажем выше, чем в непубличной лица. Злоумышленник, для определенных целей, пытается получить личную информацию жертвы, чтобы распорядиться ею по своему усмотрению. Чаще всего информации торгуют, ею можно шантажировать. Кибершпионажем используют маркетинговых целях. Жертву изучают, чтобы предложить ей товар, который она, скорее всего, приобретет. Ведь если кто-то знает чьи привычки и предпочтения - тогда легче проанализированным манипулировать, и заинтересовать "своим" продуктом ".

Это законно?

Деятельность правоохранительных органов любой страны предусматривает возможность получать информацию с каналов связи определенных лиц. В Украине правоохранителям необходимо получить соответствующее разрешение суда, чтобы начать "слушать" кого-то. При таких обстоятельствах установлено временное ограничение конституционных прав граждан. Это - законный путь. Незаконное снятие информации происходит без решения суда, следовательно, с нарушением прав.

Признаки того, что через гаджет за вами следят?

Прямых признаков негласного снятия информации с устройства "жертвы" заметить почти невозможно. Если ваш мобильный телефон "прослушивается" законно, вы об этом вряд ли узнаете. Потрескивание на фоне, посторонние шумы или еще какие-то "артефакты" звука в телефонном разговоре остались в прошлом. Современное "прослушивания" законно происходит с помощью специализированного оборудования. Оно качественное и вполне "прозрачное" для передачи информации. Об утечке вашей частной информации вы узнаете разве что из-за некомпетентности сотрудников правоохранительных органов. Такое бывает.

Это как?

Если специалист неквалифицированный, допустил ошибку, то возможны различные сценарии по визуализации последствий "прослушки". Это зависит от применяемых программ и факта ее взаимодействия с другим программным обеспечением или аппаратом, алгоритма их применения. Ваш телефон может выдавать "лишние" звуки во время разговора, ваши гаджеты могут "самовольно" выходить из сна, перезагружаться, "сами" запускать определенные программы. Все это может быть индикатором вмешательства в ваши приборы, хотя, подчеркиваю, обычно профессионалы все делают относительно незаметно.

При незаконном снятии информации с канала связи или накопителей информации вашего девайса вы также вряд ли, заметите что-то, если не следите за объемами трафика и его содержанием. Один из индикаторов - батарея прибора, возможно, быстрее разряжается через повышенную активность. Но это второстепенный признак и такое явление не является свидетельством однозначного вмешательства к вашему девайсу.

ЧИТАЙТЕ ТАКЖЕ: Microsoft заявила об крупной атаке российских хакеров

Есть ли статистика, может проиллюстрировать масштабы атак, как часто это происходит?

В СМИ стабильно появляется информация об атаках. С недавних: Google якобы записывал разговоры владельцев продукции компании и сливал на сторону. Microsoft якобы наняла подрядчиков для прослушивания определенных разговоров со Skype. Uber и другие компании нередко попадали к новостям с обвинением в незаконном наблюдении за экранами смартфонов человек. То есть официальный программный продукты компаний с именем, вроде, без согласия пользователей ПО, "записывал" экран смартфона. Документировали информацию запущенных программ, делали скриншоты, в том числе с паролями пользователей. И это только то, что "всплыло", и в отношении крупных компаний.

Точная статистика относительно интенсивности шпионских кибератак мне неизвестна. Но несмотря на актуальный уровень глобализации, компьютеризации и информации что у нас есть, можно предположить что кибершпионаж - вполне распространенная, нередкая обыденная реальность.

Через какие приборы за людьми могут следить?

Не через все современные "вычислительные" машины. Особенно, если аппарат использует услуги операторов мобильной связи. Это может быть мобильный телефон, планшет, ноутбук и т.д.

Реализовать наблюдения за кем можно с помощью любого устройства, подходит, на который злоумышленник установил специальное вредоносное программное обеспечение. Кроме мобилок, планшетов и лэптопов, как инстурент мониторинга могут использовать стационарный компьютер, Wi-Fi роутеры, смарт-часы, кондиционеры, холодильники, IP-камеры и тому подобное.

Где можно прицепить "хвоста", как?

Сомнительные сайты. Это самый большой источник с массой зараженного, вредоносного программного обеспечения. Использование сомнительных сайтов может привести, как минимум, к утечке конфиденциальной информации пользователя. Чаще всего, это дешевые на вид веб-страницы, на которых распространяют "бесплатное" программное обеспечение, программы для обхода защиты лицензионного ПО, сайты "для взрослых", различные платформы шернигу мультимедийного контента и тому подобное.

То есть, если вы предпочитаете пользоваться халявной "виндой" с пиратских сайтов, серф, качаете, устанавливаете, используете контент из всевозможных свободных для использования источников - не удивляйтесь, если что-то произойдет "не то". Устройство могут заблокировать и требовать заплатить за разблокировку. И не факт, что после перевода средств, вам все сделают как было. Между тем, банальное копирование содержимого вашего жесткого диска и передача его в руки зловмискникив - будни. Что с той информацию делать - уже зависит от фантазии и желаний похитителя.

ЧИТАЙТЕ ТАКЖЕ: Российские хакеры могут атаковать через принтеры - Microsoft

Чем рискует жертва шпионской кибератаки, чем это грозит?

Жертва кибератаки рискует потерей личной информации, средств, имущества. Медиафайлы, в частности фотографии "сломанной" лица могут использовать для шантажа, продажи рекламным платформам, порносайтам и тому подобное. Сломанными переписки политиков можно что-то требовать от политических конкурентов, можно разрушать или строить чью карьеру, путем использования полученной информации, в частности как компромат.

Люди немало упрощают жизнь кибершпионов. Сейчас, не большинство людей, глобально выливает свою жизнь в сеть-интернет. Скажем, мы можем наугад написать какое женское имя и фамилия в любой популярной социальной сети. Скорее всего, нам поисковик выдаст, по крайней мере, несколько результатов. Мы можем зайти на чей-то аккаунт. Скорее всего, мы увидим много частных фотографий, определенную музыку, предпочтения и тому подобное. Скажем на фото - беременная женщина. Она слушает классическую музыку и читает любовные романы. Даже из этого мы уже можем делать определенные выводы и метко предлагать что-то, если мы, скажем, торговая компания. Например, мы можем запропнуваты "этой" матери товары для мам, новорожденных, "неизданные, уникальные" сборки классической музыки и новые "захватывающие" тексты. И хотя это, в какой мере и не шпионаж, но тенденция "по секрету всему свету" - дает и упрощает работу специалистам по киберполювання.

Как обезопасить себя от кибератак?

Надо четко соблюдать правила цифровой гигиены. Если вы не хотите подцепить "заразу", то моете руки после посещения общественных мест, не пьете из одного стакана с незнакомыми и тому подобное. Похожий алгоритм и с цифровой безопасностью: хочешь иметь "здоровый" гаджет - ни относись к работе с ним халатно. Если вы не хотите, чтобы ваши личные Селфи попали в плохие руки сети, то просто не делайте их или храните в защищенном месте. Например, на локальных носителях, не контактирующих с интернетом. Это же касается и другой информации, которую вы хотите хранить в цифровом формате. Не используйте один пароль для разных ресурсов, особенно одинаковый ключ к онлайн-банкинга и сомнительного сайта. НЕ кликайте на ссылку, провоцируют хоть каплю сомнения или недоверия.

Если же речь не о персоне, а о бизнесе и безопасность его ИТ-инфраструктуры, то здесь все сложнее. Для масштабных проектов необходимо проработать предупредительный план. Целесообразно создать модель угроз, оценить потенциальные риски для вашей системы. В результате анализа темы, решайте меры будете применять для устранения рисков, или создайте компенсационные аргументы, для возмещения возможных потерь. То есть когда вы четко очертите свое цифровое имущество, сферу его применения и каналы взаимодействия - знать его цену, потенциальные риски. Вы, можете составить целую стратегию защиты информации, включающий, в частности, использование определенного защитного программного продукта. Это может быть антивирусное ПО, различные программные блокировочные инструменты для закрытия системы в случае несанкционированной утечки информации. Уместны могут быть сцециалисты, которые будут отвечать за безопасность вашего дела.

Возможно лучше совсем не пользоваться гаджетами или определенными компьютерными модулями?

Правила безопасного использования каких-либо инструментов часто идут вразрез комфорта. Надо оценивать риски и находить баланс. Самый безопасный автомобиль - тот, что не едет. И согласны ли мы совсем отказаться использовать его из-за риска попасть в аварию?

Каждый решает сам: какой вычислительной техникой, программами, услугами пользоваться. Стоит знать предел безопасного содержания. То есть следует определить тип, качество, количество информации, которую вы будете потреблять по компьютерной технике, интернету. Еще важнее - надо очертить рамки информации, которую вы можете отдать. Это могут быть мультимедиа файлы, мысли в форме цифрового текста, вы посылаете в соцсетях, мессенджерах, коды доступа и тому подобное.

ЧИТАЙТЕ ТАКЖЕ: На Bellingcat совершили хакерскую атаку

Службы безопасности нескольких стран обезвредили международную группу киберпреступников под названием Avalanche. Они ограбили своих жертв на $ 100 млн.

Комментарии