ІТ-компанія Google зізналась, що записує розмови людей і зливає їх іншим. Представники корпорації підтвердили, що організація прослуховує команди, які користувачі віддають її голосовому помічникові. Вони діляться уривками записів з експертами з мов з різних частин світу, начебто, з метою поліпшення роботи механізму розпізнавання мов.

Про витік інформації повідомив бельгійський телеканал. Представники мас-медіа кажуть, що серед зразків була і конфіденційна інформація. Зокрема, адреси, дзвінки по роботі, розмови батьків з дітьми.

ЧИТАЙТЕ ТАКОЖ: СБУ затримала хакера, який допомагав російським спецслужбам

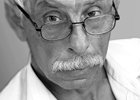

Мета отримання приватної інформації може бути будь-якою. Багато залежить від цінності жертви, її статусу, роду діяльності тощо, - розповідає цифровий криміналіст Віталій Балашов. Він розповідає про кібершпигунство і як його розпізнати.

Хто в першу чергу може стати жертвою?

Якщо ви якийсь бізнесмен, політик, представник шоу-бізнесу тощо, ваші шанси стати жертвою кібершпигунства вищі, аніж у непублічної особи. Зловмисник, для певних цілей, намагається отримати приватну інформацію жертви, щоб розпорядитися нею на власний розсуд. Найчастіше інформацією торгують, нею можна шантажувати. Кібершпигунство використовують із маркетинговою метою. Жертву вивчають, щоб запропонувати їй товар, який вона, найімовірніше, придбає. Адже коли хтось знає чиїсь звички і вподобання — тоді легше проаналізованим маніпулювати, і зацікавити "своїм" продуктом."

Це законно?

Діяльність правоохоронних органів будь-якої країни передбачає можливість отримувати інформацію з каналів зв'язку певних осіб. В Україні правоохоронцям необхідно отримати відповідний дозвіл суду, щоб почати "слухати" когось. За таких обставин встановлене тимчасове обмеження конституційних прав громадян. Це – законний шлях. Незаконне зняття інформації відбувається без рішення суду, отже, з порушенням прав.

Які ознаки того, що через ґаджет за вами слідкують?

Прямих ознак негласного зняття інформації з пристрою "жертви" помітити майже неможливо. Якщо ваш мобільний телефон "прослуховується" в законний спосіб, ви про це навряд чи дізнаєтесь. Потріскування на тлі, сторонні шуми чи ще якісь "артефакти" звуку в телефонній розмові залишись у минулому. Сучасне "прослуховування" у законний спосіб відбувається за допомогою спеціалізованого обладнання. Воно дуже якісне та цілком "прозоре" для передачі інформації. Про витік вашої приватної інформації ви дізнаєтесь хіба що через некомпетентність співробітників правоохоронних органів. Таке буває.

Це як?

Якщо спеціаліст некваліфікований, чи допустив помилку, то можливі різні сценарії щодо візуалізації наслідків "прослушки". Це залежить від застосованих програм і факту її взаємодії з іншим програмним забезпеченням чи апаратом, алгоритму їхнього застосування. Ваш телефон може видавати "зайві" звуки під час розмови, ваші ґаджети можуть "самовільно" виходити зі сну, перезавантажуватись, "самі" запускати певні програми. Все це може бути індикатором втручання у ваші прилади, хоча, наголошую, зазвичай професіонали все роблять відносно непомітно.

При незаконному знятті інформації з каналу зв'язку або накопичувачів інформації вашого девайсу ви також, навряд чи, помітите щось, якщо не слідкуєте за об'ємами трафіку та його змістом. Один з індикаторів — батарея приладу, що, можливо, швидше розряджатиметься через підвищену активність. Але це другорядна ознака і таке явище не є свідченням однозначного втручання до вашого девайсу.

ЧИТАЙТЕ ТАКОЖ: Microsoft заявила про масштабну атаку російських хакерів

Чи є статистика, що може проілюструвати масштаби атак, як часто це відбувається?

У ЗМІ стабільно з'являється інформація про атаки. З нещодавніх: Google, начебто, записував розмови власників продукції компанії і зливав на сторону. Microsoft, начебто, найняла підрядників для прослуховування певних розмов зі Skype. Uber та інші компанії нерідко потрапляли до новин зі звинуваченням у незаконному спостереженні за екранами смартфонів людей. Тобто офіційний програмний продукти компаній з ім'ям, начебто, без згоди користувачів ПЗ, "записував" екран смартфона. Документували інформацію запущених програм, робили скріншоти, зокрема й з паролями користувачів. І це тільки те що "випливло", і стосовно великих компаній.

Точна статистика стосовно інтенсивності шпигунських кібератак мені невідома. Але зважаючи на актуальний рівень глобалізації, комп'ютеризації та інформації що у нас є, можна припустити що кібершпіонаж — цілком поширена, нерідка буденна реальність.

Через які прилади за людьми можуть слідкувати?

Чи не через всі сучасні "обчислювальні" машини. Надто, якщо апарат використовує послуги операторів мобільного зв'язку. Це може бути мобільний телефон, планшет, ноутбук тощо.

Реалізувати спостереження за кимось можна з допомогою будь-якого пристрою, що підходить, на який зловмисник встановив спеціальне шкідливе програмне забезпечення. Окрім мобілок, планшетів і лептопів, як інстурент моніторингу можуть використати стаціонарний комп'ютер, Wi-Fi роутери, смарт-годинники, кондиціонери, холодильники, IP-камери тощо.

Де можна вчепити "хвоста", як?

Сумнівні сайти. Це чи не найбільше джерело з масою зараженого, шкідливого програмного забезпечення. Використання сумнівних сайтів може призвести, як мінімум, до витоку приватної інформації користувача. Найчастіше, це дешеві на вигляд веб-сторінки, на яких розповсюджують "безкоштовне" програмне забезпечення, програми для обходу захисту ліцензійного ПЗ, сайти "для дорослих", різноманітні платформи шернігу мультимедійного контенту тощо.

Тобто, якщо ви волієте користуватись халявною "віндою" з піратських сайтів, серфите, качаєте, встановлюєте, використовуєте контент з усіляких вільних для використання джерел — не дивуйтесь, якщо щось станеться "не те". Ваш пристрій можуть заблокувати і вимагати заплатити за розблокування. І не факт, що після переказу коштів, вам все зроблять як було. Між тим, банальне копіювання вмісту вашого жорсткого диску і передача його до рук зловмискників — будення. Що з тією інформацію робитимуть — вже залежить від фантазії і бажань викрадача.

ЧИТАЙТЕ ТАКОЖ: Російські хакери можуть атакувати через принтери - Microsoft

Чим ризикує жертва шпигунської кібератаки, чим це загрожує?

Жертва кібератаки ризикує втратою особистої інформації, коштів, майна. Медіафайли, зокрема світлини "зламаної" особи можуть використати для шантажу, продажу рекламним платформам, порносайтам тощо. Зламаними переписками політиків можна щось вимагати від політичних конкурентів, можна руйнувати чи будувати чиюсь кар'єру, шляхом використання добутої інформації, зокрема як компромат.

Люди немало спрощують життя кібершпигунам. Зараз, чи не більшість людей, глобально виливає своє життя в мережу-інтернет. Скажімо, ми можемо навмання написати якесь жіноче ім'я та прізвище у будь-якій популярній соціальній мережі. Найімовірніше, нам пошуковик видасть, принаймні, кілька результатів. Ми можемо зайти на чийсь акаунт. Найімовірніше, ми побачимо багато приватних фотографій, певну музику, вподобання тощо. Скажімо на фото — вагітна жінка. Вона слухає класичну музику і читає любовні романи. Навіть з цього ми вже можемо робити певні висновки і влучно пропонувати щось, якщо ми, скажімо, торгівельна компанія. Наприклад, ми можемо запропнувати "цій" матері товари для мам, новонароджених, "невидані, унікальні" збірки класичної музики і нові "захоплюючі" тексти. І хоч це, якоюсь мірою і не шпіонаж, але тенденція "по секрету всьому світу" - дає і спрощує роботу спеціалістам з кіберполювання.

Як убезпечити себе від кібератак?

Треба чітко дотримуватись правил цифрової гігієни. Якщо ви не хочете підчепити "заразу", то миєте руки після відвідування публічних місць, не п'єте з однієї склянки з незнайомими тощо. Схожий алгоритм і з цифровою безпекою: хочеш мати "здоровий" ґаджет — не стався до роботи з ним халатно. Якщо ви не хочете, щоб ваші особисті селфі потрапили у погані руки мережі, то просто не робіть їх або зберігайте у захищеному місці. Наприклад на локальних носіях, що не контактують з інтернетом. Це ж стосується й іншої інформації, яку ви хочете зберігати у цифровому форматі.

Не використовуйте один пароль для різних ресурсів, надто однаковий ключ до онлайн-банкінгу та сумнівного сайту. Не клікайте на посилання, що провокують хоч краплю сумніву чи недовіри.

Якщо ж мова не про персону, а про бізнес і безпеку його ІТ-інфраструктури, то тут все складніше. Для масштабних проектів необхідно опрацювати попереджувальний план. Доцільно створити модель загроз, оцінити потенційні ризики для вашої системи. В результаті аналізу теми, вирішуйте які заходи застосовуватимете для усунення ризиків, або створіть компенсаційні аргументи, для відшкодування можливих втрат. Тобто коли ви чітко окреслите своє цифрове майно, сферу його застосування і канали взаємодії — знатимете його ціну, потенційні ризики. Ви, можете скласти цілу стратегію захисту інформації, що включатиме, зокрема, використання певного захисного програмного продукту. Це може бути антивірусне ПЗ, різні програмні блокувальні інструменти для закриття системи у разі несанкціонованого витоку інформації. Доречні можуть бути сцеціалісти, що відповідатимуть за безпеку вашої справи.

Можливо краще зовсім не користуватись ґаджетами чи певними комп'ютерними модулями?

Правила безпечного використання будь-яких інструментів часто йдуть всупереч комфорту. Треба оцінювати ризики та знаходити баланс. Найбезпечніший автомобіль – той, що не їде. Та чи згодні ми зовсім відмовитись використовувати його через ризик потрапити в аварію?

Кожен вирішує сам: якою обчислювальною технікою, програмами, послугами користуватиметься. Варто знати межу безпечного змісту. Тобто слід окреслити тип, якість, кількість інформації, яку ви споживатимете з комп'ютерної техніки, інтернету. Ще важливіше — треба окреслити рамки інформації, яку ви можете віддати. Це можуть бути мультимедіа файли, думки у формі цифрового тексту, що ви надсилаєте в соцмережах, месенджерах, коди доступу тощо.

ЧИТАЙТЕ ТАКОЖ: На Bellingcat скоїли хакерську атаку

Служби безпеки кількох країн знешкодили міжнародну групу кіберзлочинців під назвою Avalanche. Вони пограбували своїх жертв на $100 млн.

Коментарі